網(wǎng)站服務(wù)器windows系統(tǒng)TLS/SSL弱密碼套件漏洞問題處理

漏洞說明:

SSL / TLS協(xié)議是一種安全協(xié)議,目的是為互聯(lián)網(wǎng)通信,提供安全及數(shù)據(jù)完整性保障。該漏洞允許遠(yuǎn)程攻擊者獲取敏感信息。

Windows Server 2008或2012、2016遠(yuǎn)程桌面服務(wù)SSL加密默認(rèn)是開啟的,且有默認(rèn)的CA證書。由于SSL/ TLS自身存在漏洞缺陷,當(dāng)開啟遠(yuǎn)程桌面服務(wù),使用漏洞掃描工具掃描,發(fā)現(xiàn)存在SSL/TSL漏洞。

問題解決:

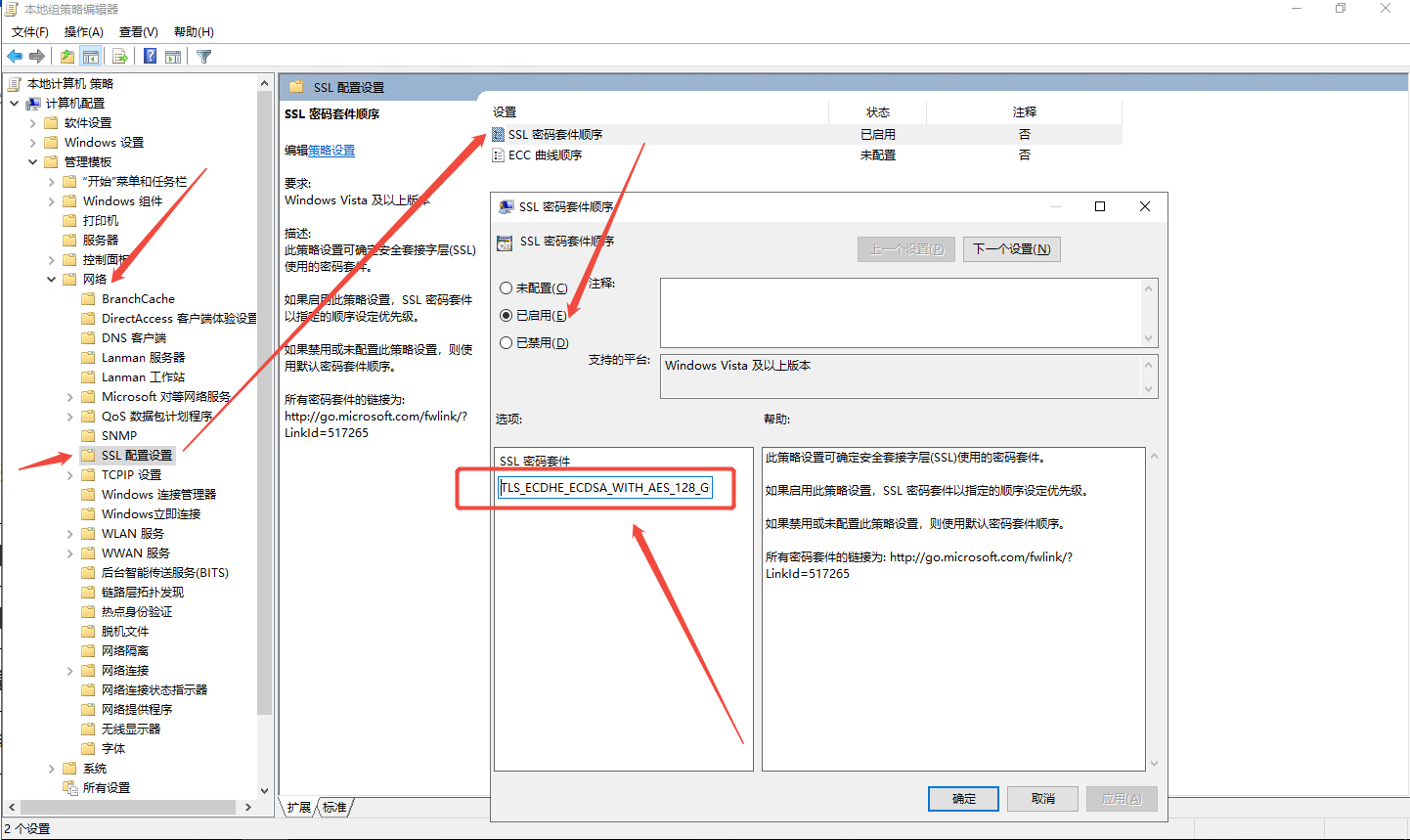

命令提示符(CMD)中,輸入命令"gpedit“打開系統(tǒng)"本地組策路編輯器”;依次打開管理模板->網(wǎng)絡(luò)->SSL配置設(shè)置->SSL密碼套件順序(雙擊)

設(shè)置到已啟用,并且在SSL密碼套件中刪除默認(rèn)套件,更換下面套件:

TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384,TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256,TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384,TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256,TLS_DHE_RSA_WITH_AES_256_GCM_SHA384,TLS_DHE_RSA_WITH_AES_128_GCM_SHA256,TLS_PSK_WITH_AES_128_GCM_SHA256,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256

完成之后,點(diǎn)擊確定重啟iis或者重啟服務(wù)器生效。

測試驗(yàn)證:

1,PowerShell

輸入Get-TlsCipherSuite命令會(huì)顯示現(xiàn)在在用的安全套件,可以檢查是否還有包含不安全的安全套件

Get-TlsCipherSuite

2,nmap

nmap -sV --script ssl-enum-ciphers -p 443 -Pn 目標(biāo)IP

-sV(服務(wù)版本探測):嘗試識(shí)別目標(biāo)端口上運(yùn)行的服務(wù)及其版本信息。

--script ssl-enum-ciphers(SSL 加密套件枚舉腳本):調(diào)用 Nmap 的 ssl-enum-ciphers 腳本,檢測目標(biāo)端口支持的 SSL/TLS 加密算法(如 AES、RSA、ECDHE 等)及其安全性。

-p 443 (指定端口)

-Pn(跳過主機(jī)發(fā)現(xiàn)): 直接掃描目標(biāo),不發(fā)送 ICMP 探測(Ping)來確認(rèn)主機(jī)是否在線

上一篇:nginx配置限制mp4傳輸速率設(shè)置

下一篇:liunx銀河麒麟服務(wù)器下的pdf文檔的內(nèi)容頁面在手機(jī)上打開不加載文檔內(nèi)容

- Windows如何遠(yuǎn)程國產(chǎn)麒麟操作系統(tǒng)

- Windows下Tomcat宕機(jī)后自動(dòng)重啟Tomcat服務(wù)

- Windows服務(wù)器下隱藏IIS版本號(hào)

- 服務(wù)器安全:Windows系統(tǒng)安全風(fēng)險(xiǎn)-本地NTLM重放提權(quán)的防范

- 服務(wù)器中如何禁用危險(xiǎn)的HTTP方法(TRACE、OPTIONS等)

- Windows Server 2008或Windows Server 2012服務(wù)器修復(fù)SSL/TLS協(xié)議信息泄露漏洞(CVE-2016-2183)漏洞

- windows2019 server如何讓操作系統(tǒng)在指定時(shí)間自動(dòng)重啟?

- 網(wǎng)站服務(wù)器windows系統(tǒng)TLS/SSL弱密碼套件漏洞問題處理